Por regla general, cuando hablamos de análisis forense, nos referimos a sistemas operativos Windows, pero en esta ocasión me tocó un sistema Linux, y lo primero que me llamó la atención es que disponía de dos discos para su análisis, así que probablemente se tratara de un sistema Raid (la cosa se pone interesante :) )

Tras sacar la imagen de los discos para proceder a su análisis, era el momento de verificarlas y montarlas para ver si todo era correcto.

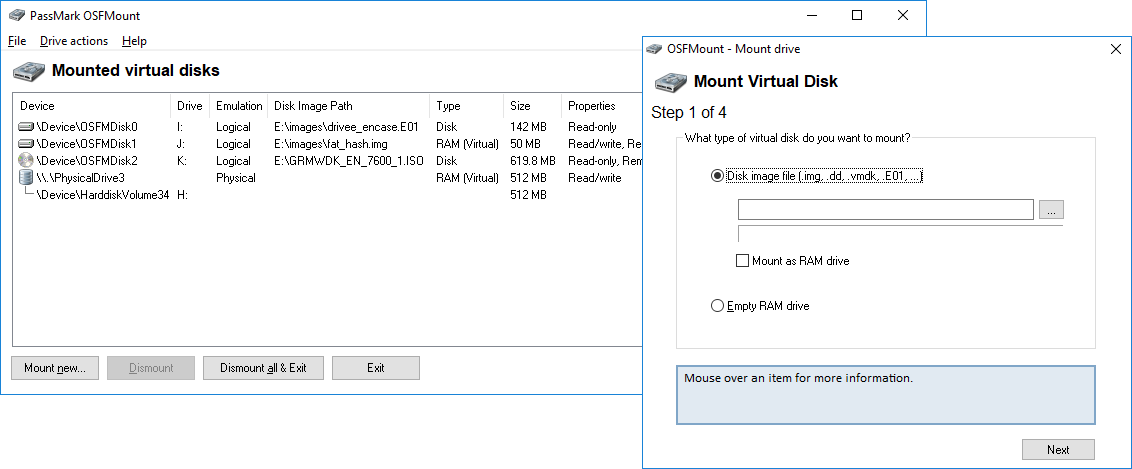

Yo suelo utilizar de primera mano OSFMount de PassMark, estoy acostumbrado a ella, y es mi primera opción, si queréis mas información sobre ella o tenéis curiosidad en probarla la podéis encontrar aqui, además es gratuita.

Su funcionamiento es muy sencillo y admite múltiples formatos, así que voy a probar la imagen adquirida de los dos discos.

Realmente hice mil pruebas más, pero no voy a alargar el post, así que recurrí a mi gran amigo y querido FTK, con el que monté las imágenes adquiridas.

Y así se veían en mi sistema.

Para acceder a los mismos y reconstruir el raid utilicé una herramienta de DiskInternals que tiene bastantes herramientas interesantes, así que os animo a que os la guardéis en vuestros favoritos :)

La herramienta utilizada fue Linux Reader donde, si leéis las especificaciones de la misma, es capaz de reconstruir y leer Raid de Linux en distintas versiones (por software que quede claro).

Y ahí tenemos nuestro raid montado y reconstruido al que podemos acceder y obtener todas las evidencias necesarias para nuestra investigación.

0 Comentarios